sebelum melangkah lebih lanjut, ada baiknya anda mempelajari sedikit tentang captive portal. intinya captive portal adalah sebuah mekanisme untuk “memaksa” user agar memasukkan username & password sebelum dapat memasuki jaringan komputer tersebut.

Pada mikrotik versi 2.xx dan sebelumnya, terdapat sebuah celah keamanan pada mekanisme pengecekan user yang login melalui captive portal sehingga dapat dimanfaatkan oleh user lain untuk dapat memasuki jaringan komputer tanpa memasukkan username & password. cara yang digunakan adalah dengan cloning mac address komputer yang telah login.

Kelemahan disini adalah mikrotik versi 2.xx dan sebelumnya hanya mencatat mac address dan ip dari user yang telah login (login biasanya digunakan untuk melakukan pembatasan bandwidth dll). sedangkan jika mac tersebut di clone, maka mikrotik versi ini belum memiliki mekanisme untuk mencegah hal tersebut terjadi. bagaimana dengan IP ?? karena kebanyakan wifi menggunakan DHCP, maka IP berbeda tidaklah menjadi masalah (karena mikrotik hanya melihat mac address nya saja).

lalu bagaimana cara melakukan cloning mac address ??

- logika nya adalah sebagai berikut :

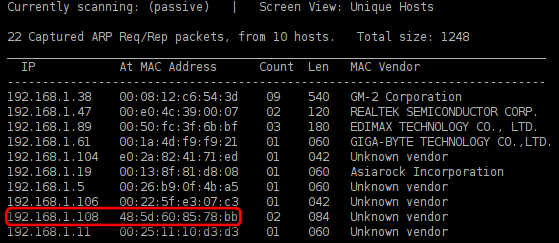

konek ke access point (AP) target, lalu coba browsing ke google. jika dihadang oleh form login, maka lanjut ke langkah ke-2. jika tidak di hadang berarti ada yang salah :D - scanning user2 yang terkoneksi ke AP tersebut, dapatkan mac address nya (banyak sekali tools yang dapat digunakan untuk hal ini).

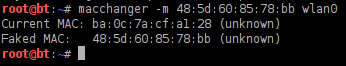

- ubah mac address anda, sesuaikan dengan salah satu mac address hasil scanning sebelumnya.

- coba konek kembali ke AP (dengan menggunakan mac address “palsu”) dan jika anda beruntung maka jika anda mencoba mengakses google maka anda tidak akan melihat form login lagi :D

- jika masih bertemu dengan form login, ulangi langkah 3&4 sampai berhasil (dan jangan lupa berdoa) :D

- konek ke AP target

- scanning user yang telah terkoneksi

- matikan wifi

- ubah mac address

- konek kembali ke AP target dan jika beruntung anda bisa bypass login captive portal :D

jika belum berhasil, ulangi mulai langkah 2 (jangan lupa tetap berdoa) :D

namun yang perlu di ingat disini adalah cara ini bukan tidak diketahui oleh admin. pada layar mikrotik (kalo admin sedang mantengin) akan terlihat sebuah user dengan mac address yang sama namun memiliki IP yang berbeda. dan untuk membedakan mana yang asli & clone dapat dengan mudah di identifikasi melalui uptime yang berbeda. maka kemudian sangat mungkin kalau admin akan menerapkan black list mac address sehingga mac yang dicurigai sebagai “tersangka” tidak akan dapat terkoneksi lagi ….

so, do it at your own ris

Tidak ada komentar:

Posting Komentar